Tehtävä: Korkeat Standardit

Tässä raportissa käsitellään IT-alan standardisoinnista ja tietoturvasta, sekä laaditaan riskienhallintasuunnitelma.

ISO Standardit

Kotimaisten kielten keskus määrittelee standardin näin.

“eri toimijoiden yhdessä laatimia normatiivisia asiakirjoja, jotka sisältävät vaatimuksia tai suosituksia tuotteiden ominaisuuksista, valmistusmenetelmistä”

(Kotimaisten kielten keskus ja Kielikone Oy 2024)

Standardeilla varmistetaan tuotteiden ja järjestelmien toimivuutta ja yhteensopivuutta. Standardit luovat myös yhteiset pelisäännöt kansallisesti ja kansainvälisesti.

Esimerkiksi ISO/IEC Standardi 27000:2020 tarjoaa yleiskuvauksen mitä ISO/IEC 27000-standardisarja käsittelee sekä niiden tavoitteet. Se tarjoaa myös sanastot ja termit jotka ovat käytössä tietoturvassa ja hallintajärjestelmien yhteydessä. (SFS Suomen Standardit ry 2020)

Sanasto

3.2 attack

SFS-EN ISO/IEC 27000:2020 määritelmän mukaan, hyökkäys (attack) tarkoittaa tarkoituksellista yritystä tuhota, muuttaa tai varastaa tieto-omaisuutta sekä luvaton pääsy ja luvaton käyttö. Luvaton käyttö, esimerkiksi toisen henkilön tietokoneen luvaton käyttö tai piratismi. (CEN/CENELEC 2020, 1)

Hyökkäyksen tekijällä (uhkatoimija) voi olla erilaisia motiiveja hyökkäykseen. Yleisimmät uhkatoimijat ovat joko valtion tukema ryhmä, järjestäytyneet rikolliset, haktivistit tai oman organisaation jäsen.

3.31 Information security incident

Tietoturvatapahtuma tarkoitetaan mitä tahansa järjestelmään kohdistunutta tapahtumaa. Esimerkiksi tietoturvaloukkaus joka on tahallinen tai tahaton. Tietoturvatapahtumalla voi olla todennäköinen uhka järjestelmän saatavuuteen, eheyteen taikka luotettavuuteen.

3.56 Requirement

Vaatimus(määrittely), tarkoittaa tässä kontekstissa organisaation vaatimuksia tiettyjen järjestelmien käytöstä tai organisaation toimenpidevaatimus, esimerkiksi riskienhallinnassa. Vaatimus voi olla yleinen tai asiakirjaan laaditty vaatimusmäärittely. (CEN/CENELEC 2020, 7)

3.58 Review

Katsaus. Toimenpide jossa käydään läpi mm. tapahtumaa, vaatimusmäärittelyä, organisaation toimenpidettä tai hankintaa. (CEN/CENELEC 2020, 3-8)

3.77 Vulnerability

Haavoittuvuus. On yleensä piilossa oleva uhka, jota uhkatoimijat voivat käyttää hyväkseen. Haavoittuvuus yleensä johtuu huonosta järjestelmän ylläpidosta.

ISO 27034

Sarja koostuu standardeista ISO/IEC 27034 jossa on 6 osaa.

ISO/IEC 27034(-1)

Ensimmäinen osa antaa yleiskuvan sovellusten turvallisuudesta sekä tarjoaa määritelmät ja prosessikuvauksen sovelluksen tietoturvasta.

ISO/IEC 27034-2

Osa 2 esittelee yksityiskohtaisesti organisaation ohjeellisen viitekehyksen, sen osat organisaatiotason prosessit sen hallintaan.

Tämä osa selittää myös prosessien ja niiden toimintojen välisiin suhteisiin ja miten ne tukevat sovellusturvallisuuden hallintaprosessia. Siinä käsitellään myös miten organisaation tulisi ottaa standardi käyttöön ja integroida organisaation jo olemassa oleviin prosesseihin.

ISO/IEC 27034-3

Osa 3 käsittelee yksityiskohtaisesti prosesseja jotka liittyvät sovellusprojektiin.

ISO/IEC 27034-4

Osa 4 käsittelee yksityiskohtaisesti sovellusturvallisuuden validiointi- ja sertifiointiprosessia joka mittaa toteutunutta luottamustasoa ja vertaa sitä organisaation määrittämään tavoiteltuun luottamustasoon.

ISO/IEC 27034-5

Osa 5 esittelee sovelluksen turvallisuuskontrollien protokollat ja XML-rakenteen, jotka perustuvat ISO/IEC TS 15000 sarjaan.

ISO/IEC 27034-6

Osa 6 tarjoaa esimerkkejä sovelluksen turvallisuuskontrolleista, jotka ovat räätälöity tiettyihin sovellusturvallisuusvaatimuksiin.

Ohjelmistokehityksen tietoturvallisuus väittämät

Arter podcast: Laatulöpinät 30

Podcastin jaksossa pohditaan 6 ohjelmistokehityksen tietoturvallisuuteen liittyvää väittämää

- Mikään ohjelmisto ei ole täysin tietoturvallinen.

- Hallinnollinen tietoturva on teknisen tietoturvan onnistumisen edellytys.

- Automaatiotestaus on ohjelmiston tietoturvan kannalta erittäin tärkeää.

- Ohjelmistoa suunniteltaessa voidaan tehdä paljonkin auttamaan käyttäjää toimimaan tietoturvallisesti. Usein nämä toimenpiteet kuitenkin vaikuttavat negatiivisesti käytettävyyteen.

- Ohjelmiston tietoturvallisuuden suunnitteluun vaikuttaa paljolti se, kuinka arkaluonteisia tietoja ohjelmistolla on tarkoitus käsitellä.

- Ohjelmistokehittäjät näkevät omat ohjelmistonsa aina merkittävästi riskialttiimpina, kuin muiden tekemät ohjelmistot.

Väittämä 1

Olen samaa mieltä, täydellinen tietoturva on mahdoton. Etenkin, kun mukana on ihmistekijöitä muuttujina.

Jaksossa juontaja teorisoi voiko joku ohjelmisto olla täysin tietoturvallinen jos se olisi irti verkosta ja olisi eristyksessä. Stuxnet hyökkäys, joka kohdistui Iranin ydinlaitoksiin, toteutettiin käyttämällä USB tikkua, jonka joku oli toimittanut sen laitokseen.

Väittämä 2

Olen samaa jokseenkin samaa mieltä, vaikka hallinnollinen tietoturva voi ja helpottaa teknistä ja toiminnallista tietoturvaa, pidän tärkempänä onnistumisena että kummatkin pystyisivät tekemään saumatonta yhteistyötä rinnakkain. Jakson vierailija nostaa myös samankaltaisen idean.

Väittämä 3

Olen samaa mieltä. Nykyajan ohjelmistot ovat hyvin monimutkaisia ja laajoja, automaatiotestaus voi vähentää työmäärää kohtuulliseksi. Automaatiotestauksen suunnittelussa ja käyttöönotossa on oltava hyvin tarkka, jaksossa mainitaan kuinka voi sokaistua turvallisuudesta, jos automaatiotestaus antaa helposti hyväksytyn suorituksen.

Väittämä 4

Olen samaa mieltä. Tietoturvaa voidaan suunnitella hyvin, ja riskinä on käyttäjien negatiivinen kokemus. Käytettävyys on yksi ohjelmistokehityksen kulmakivistä, ja siitä tinkiminen voi johtaa siihen että, käyttäjät alkavat kiertämään turvatoimia. Kriittisien ohjelmistojen kohdalla, turvallisuus pitää ottaa ensisijaisena prioriteettinä. Parhaat sovellukset löytävät tähän tasapainon käytettävyyden ja turvallisuuden välillä, kummastakaan ei kannata tinkiä, vaan sen sijaan kehittää ratkaisuja, jotka tukevat molempia tavoitteita.

Väittämä 5

En osaa sanoa. Vierailija on eri mieltä ja nostaa hyvän pointin esille. Ohjelmistot, joissa ei käsitellä kovin arkaluonteisia asioita, voivat silti olla liiketoiminnan kannalta kriittisiä. Jos ne eivät ole käytettävissä, se voi johtaa saatavuuden heikentymiseen ja sitä kautta tietoturvan heikentymiseen.

Väittämä 6

Olen samaa mieltä. Ohjelmiston kehityksessä on helppo saada ohjeita, neuvoja, palautetta ja nähdä miten ohjelma toimii. Tämän avulla voidaan saada aikaiseksi laadukas ja toimiva ohjelmisto. Tietoturvallisuuden puolelta on vaikeaa ottaa kaikkia kriteereitä huomioon, uhkatoimijat ovat nokkelia, hyvin varustautuneita ja hyvin motivoituneita. Ohjelmistossa voi olla myös tietoturva-aukkoja, jotka eivät tule huomioon ennen tietoturvatapahtumaa.

(Meurman & Kokkola 2021)

Riskienhallintasuunnitelma

Tehtävää päivitetty 23.8.2025. Ennen päivitystä suunnitelma oli laadittu organisaation kaltaiselle ympäristölle.

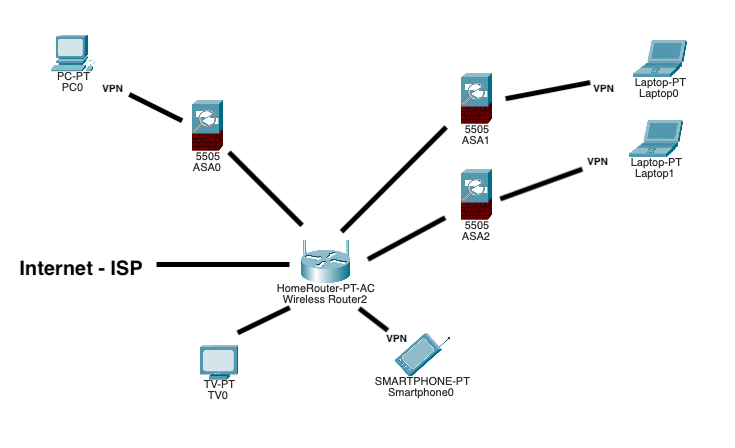

Kuva 1. Kuvaus ympäristöstä (Cisco Packet Tracer)

Kuva 1. Kuvaus ympäristöstä (Cisco Packet Tracer)

Miten varmistetaan ettei ympäristöön tunkeuduta

- Vaihdetaan reitittimen oletusasetukset.

- Vahvat salasanat (+ salasanan hallintaohjelma), pyritään aina käyttämään MFA tunnistautumista jos ohjelmat/sivustot tarjoavat sitä.

- Palomuuri ja VPN asetukset käyttöön.

- Ajankohtaiset päivitykset.

- Pyritään käyttämään virtuaalikoneita kun työskennellään.

- Varmuuskopio. Useita.

Miten estetään haittaohjelmien leviäminen

- Preliminäärinen tutkinta, mikä tiedoston nimi, pääte ja koko.

- Windows -> “Properties”

- Mac -> “Get info” ja “Quick look”

- Luodaan virtuaali ympäristö, jossa voidaan tutkia tarkemmin epäilyttävät ohjelmat.

Lähteet

- Karvinen, T., Iso-Anttila, L. 2025. Sovellusten hakkerointi ja haavoittuvuudet. Haaga-Helia. 2025

- Kotimaisten kielten keskus ja Kielikone Oy 2024. Kielitoimiston sanakirja haku:”standardi”. Luettavissa: https://www.kielitoimistonsanakirja.fi/#/standardi. Luettu: 20.8.2025

- SFS Suomen Standardit ry 2020. SFS-EN ISO/IEC 27000:2020. Luettavissa: Linkki. Luettu 21.8.2025

- CEN/CENELEC 2020. ISO27000-2020-en. Sovellusten hakkerointi ja haavoittuvuudet-opintojakson PDF-materiaali Moodlessa. Haaga-Helia ammattikorkeakoulu. Luettu 21.8.2025

- Meurman, M. Kokkola, J. 25.10.2021. Tietoturvallisuus ohjelmistokehityksessä, Laatulöpinät 30. Laatulöpinät -podcast. Kuunneltavissa: https://www.arter.fi/podcast/laatulopinat-podcast-tietoturvallisuus-ohjelmistokehityksessa-tarkastele-kokonaisuutta-ja-hyodynna-viitekehykset/. Kuunneltu 16.8.2025

- IEC s.a. International standard (IS). Luettavissa: https://www.iec.ch/publications/international-standards. Luettu: 21.8.2025